本周漏洞态势研判情况

本周信息安全漏洞威胁整体评价级别为中。

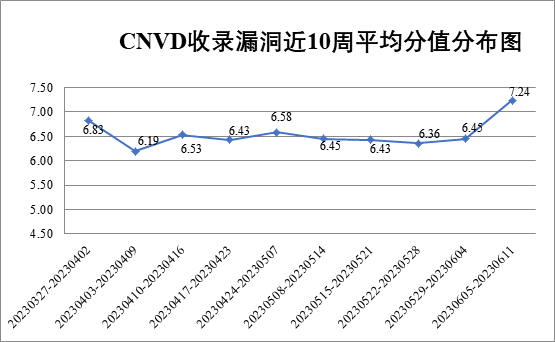

国家信息安全漏洞共享平台(以下简称CNVD)本周共收集、整理信息安全漏洞254个,其中高危漏洞175个、中危漏洞68个、低危漏洞11个。漏洞平均分值为7.24。本周收录的漏洞中,涉及0day漏洞206个(占81%),其中互联网上出现“Tenda AC23命令注入漏洞、Faculty Evaluation System SQL注入漏洞(CNVD-2023-45448)”等零日代码攻击漏洞。本周CNVD接到的涉及党政机关和企事业单位的漏洞总数27201个,与上周(12598个)环比增加1.16倍。

图1 CNVD收录漏洞近10周平均分值分布图

本周漏洞事件处置情况

本周,CNVD向银行、保险、能源等重要行业单位通报漏洞事件16起,向基础电信企业通报漏洞事件24起,协调CNCERT各分中心验证和处置涉及地方重要部门漏洞事件805起,协调教育行业应急组织验证和处置高校科研院所系统漏洞事件200起,向国家上级信息安全协调机构上报涉及部委门户、子站或直属单位信息系统漏洞事件59起。

此外,CNVD通过已建立的联系机制或涉事单位公开联系渠道向以下单位通报了其信息系统或软硬件产品存在的漏洞,具体处置单位情况如下所示:

珠海经济特区伟思有限公司、珠海金山办公软件有限公司、重庆中联信息产业有限责任公司、重庆风速信息科技有限公司、众惠其珹商城有限公司、中兴保全科技股份有限公司、中金亚洲(北京)国际互联网科技有限公司、郑州众智科技股份有限公司、郑州天迈科技股份有限公司、郑州三和水工机械有限公司、浙江码尚科技股份有限公司、浙江兰德纵横网络技术股份有限公司、浙江大华技术股份有限公司、浙江爱充网络科技有限公司、掌如科技服务有限公司、长沙米拓信息技术有限公司、云易宿(北京)文旅科技有限公司、友讯电子设备(上海)有限公司、用友网络科技股份有限公司、易迅通科技有限公司、易家健康管理有限公司、襄阳软宝信息科技有限公司、西安点测网络科技有限公司、武汉城投停车场投资建设管理有限公司、统信软件技术有限公司、同方知网(北京)技术有限公司、四平市九州易通科技有限公司、四创科技有限公司、四川易泊时捷智能科技有限公司、四川易迪优信息技术有限公司、神州数码控股有限公司、深圳维盟科技股份有限公司、深圳市信维通信股份有限公司、深圳市西迪特科技股份有限公司、深圳市网心科技有限公司、深圳市四海众联网络科技有限公司、深圳市联软科技股份有限公司、深圳市吉祥腾达科技有限公司、深圳市慧为智能科技股份有限公司、深圳市道尔智控科技股份有限公司、深圳市触拓科技有限公司、深圳市必联电子有限公司、深圳勤杰软件有限公司、深圳科士达科技股份有限公司、深圳华视美达信息技术有限公司、申瓯通信设备有限公司 、上汽红岩汽车有限公司 、上海卓卓网络科技有限公司、上海真兰仪表科技股份有限公司、上海叶渺生物科技中心、上海唯善科技有限公司、上海淘满家电子商务有限公司、上海清美新鲜到家网络科技有限公司、上海米健信息技术有限公司、上海肯特仪表股份有限公司、上海金电网安科技有限公司、上海酆泽信息技术有限公司、上海泛微网络科技股份有限公司、上海顶想信息科技有限公司、上海贝锐信息科技股份有限公司、上海爱数信息技术股份有限公司、商丘芝麻开门网络科技有限公司、商派软件有限公司、山西豆蔻文化传播有限公司、山西大禹生物工程股份有限公司、山东开创集团股份有限公司、山东京帝软件有限公司、山东广安车联科技股份有限公司、厦门市灵鹿谷科技有限公司、厦门狮子鱼网络科技有限公司、瑞鑫点教(北京)科技有限公司、日立(中国)有限公司、全天数据管理有限公司、青岛培诺教育科技股份有限公司、青岛百洋健康药房连锁有限公司、侨益物流股份有限公司、麒麟软件有限公司、邳州天目网络科技有限公司、南京矽汇信息技术有限公司、民力建设咨询集团有限公司、蛮牛健康管理服务有限公司、龙采科技集团有限责任公司、灵宝简好网络科技有限公司、理光(中国)投资有限公司、联想(北京)有限公司、浪潮通用软件有限公司、康桥悦生活服务集团有限公司、康博嘉信息科技(北京)股份有限公司、巨迈网络科技有限公司、金蝶软件(中国)有限公司、江西铭软科技有限公司、江苏万林现代物流股份有限公司、江苏叁拾叁信息技术有限公司、江苏金智教育信息股份有限公司、江苏好润生物科技有限公司、佳能(中国)有限公司、济宁云课网络科技有限公司、济南智学酷教育科技有限公司、技嘉科技股份有限公司、吉翁电子(深圳)有限公司、积成电子股份有限公司、混沌时代(北京)教育科技有限公司、惠普贸易(上海)有限公司、湖南心诺科技集团有限公司、湖南省新华书店有限责任公司、湖南强智科技发展有限公司、湖北点点点科技有限公司、河北鑫众博教育科技有限公司、合肥盛东信息科技有限公司、杭州先锋电子技术股份有限公司、杭州来疯科技有限公司、杭州大搜车汽车服务有限公司、哈尔滨伟成科技有限公司、国信云联数据科技股份有限公司、广州粤建三和软件股份有限公司、广州图创计算机软件开发有限公司、广州同福信息科技有限公司、广州市玄武无线科技股份有限公司、广州市超易信息科技有限公司、广州青鹿教育科技有限公司、广州科天视畅信息科技有限公司、广州金博信息技术有限公司、广东雪域藏药连锁有限公司、广东万和新电气股份有限公司、多伦科技股份有限公司、东华医为科技有限公司、东华软件股份公司、帝国软件、当代教育科技集团有限公司、辰安云服技术有限公司、畅畅行网络科技有限公司、北京中科金马科技股份有限公司、北京致远互联软件股份有限公司、北京泽元迅长软件有限公司、北京易金卡网络技术有限公司、北京学大信息技术集团有限公司、北京星网锐捷网络技术有限公司、北京小桔科技有限公司、北京文华在线教育科技股份有限公司、北京网康科技有限公司、北京通达信科科技有限公司、北京世纪超星信息技术发展有限责任公司、北京巧巧时代网络科技有限公司、北京凯特伟业科技有限公司、北京卡车之家信息技术股份有限公司、北京宏景世纪软件股份有限公司、北京国尚信科技有限公司、北京高知图新教育科技有限公司、北京春雨天下软件有限公司、北京百卓网络技术有限公司、安美世纪(北京)科技有限公司、安徽中技国医医疗科技有限公司、安徽青柿信息科技有限公司、ZZCMS、QEMU、LuckyFrame、Kyland Technology Co., Ltd和Electronics For Imaging, Inc。

本周漏洞报送情况统计

本周报送情况如表1所示。其中,远江盛邦(北京)网络安全科技股份有限公司、深信服科技股份有限公司、新华三技术有限公司、安天科技集团股份有限公司、北京启明星辰信息安全技术有限公司等单位报送公开收集的漏洞数量较多。快页信息技术有限公司、上海齐同信息科技有限公司、杭州美创科技有限公司、重庆电信系统集成公司、河南东方云盾信息技术有限公司、北京升鑫网络科技有限公司、河南信安世纪科技有限公司、北京赛博昆仑科技有限公司、贵州多彩网安科技有限公司、联想集团、北京众安天下科技有限公司、河北镌远网络科技有限公司、中国电信股份有限公司上海研究院、成都思维世纪科技有限责任公司、山东新潮信息技术有限公司、北京云科安信科技有限公司(Seraph安全实验室)、山东鼎夏智能科技有限公司、上海纽盾科技股份有限公司、赛尔网络有限公司、海南大学、北京华云安信息技术有限公司、广州安亿信软件科技有限公司、江苏君立华域信息安全技术股份有限公司、重庆易阅科技有限公司、超聚变数字技术有限公司、信息产业信息安全测评中心、北京山石网科信息技术有限公司、内蒙古洞明科技有限公司、软通动力信息技术(集团)股份有限公司、河南省鼎信信息安全等级测评有限公司、郑州埃文科技、深圳市智安网络有限公司、北京珞安科技有限责任公司、南方电网数字电网集团信息通信科技有限公司及其他个人白帽子向CNVD提交了27201个以事件型漏洞为主的原创漏洞,其中包括斗象科技(漏洞盒子)、上海交大和奇安信网神(补天平台)向CNVD共享的白帽子报送的24158条原创漏洞信息。

表1 漏洞报送情况统计表

报送单位或个人 |

漏洞报送数量 |

原创漏洞数 |

奇安信网神(补天平台) |

21996 |

21996 |

三六零数字安全科技集团有限公司 |

873 |

873 |

上海交大 |

708 |

708 |

斗象科技(漏洞盒子) |

581 |

581 |

远江盛邦(北京)网络安全科技股份有限公司 |

430 |

430 |

深信服科技股份有限公司 |

405 |

9 |

新华三技术有限公司 |

393 |

0 |

安天科技集团股份有限公司 |

310 |

0 |

北京启明星辰信息安全技术有限公司 |

300 |

0 |

北京天融信网络安全技术有限公司 |

181 |

3 |

北京神州绿盟科技有限公司 |

153 |

5 |

阿里云计算有限公司 |

130 |

1 |

北京数字观星科技有限公司 |

78 |

0 |

北京长亭科技有限公司 |

60 |

16 |

天津市国瑞数码安全系统股份有限公司 |

59 |

0 |

京东科技信息技术有限公司 |

19 |

1 |

中国电信集团系统集成有限责任公司 |

17 |

0 |

杭州迪普科技股份有限公司 |

14 |

0 |

杭州安恒信息技术股份有限公司 |

11 |

2 |

北京智游网安科技有限公司 |

2 |

2 |

北京知道创宇信息技术有限公司 |

1 |

0 |

卫士通信息产业股份有限公司 |

1 |

1 |

浙江大华技术股份有限公司 |

1 |

1 |

北京信联数安科技有限公司 |

1 |

1 |

快页信息技术有限公司 |

134 |

134 |

上海齐同信息科技有限公司 |

72 |

72 |

杭州美创科技有限公司 |

51 |

51 |

重庆电信系统集成公司 |

46 |

46 |

河南东方云盾信息技术有限公司 |

36 |

36 |

北京升鑫网络科技有限公司 |

28 |

28 |

河南信安世纪科技有限公司 |

27 |

27 |

北京赛博昆仑科技有限公司 |

25 |

25 |

贵州多彩网安科技有限公司 |

19 |

19 |

联想集团 |

16 |

16 |

北京众安天下科技有限公司 |

14 |

14 |

河北镌远网络科技有限公司 |

13 |

13 |

中国电信股份有限公司上海研究院 |

11 |

11 |

成都思维世纪科技有限责任公司 |

10 |

10 |

山东新潮信息技术有限公司 |

5 |

5 |

北京云科安信科技有限公司(Seraph安全实验室) |

5 |

5 |

山东鼎夏智能科技有限公司 |

4 |

4 |

上海纽盾科技股份有限公司 |

4 |

4 |

赛尔网络有限公司 |

3 |

3 |

海南大学 |

2 |

2 |

北京华云安信息技术有限公司 |

2 |

2 |

广州安亿信软件科技有限公司 |

2 |

2 |

江苏君立华域信息安全技术股份有限公司 |

2 |

2 |

重庆易阅科技有限公司 |

2 |

2 |

超聚变数字技术有限公司 |

2 |

2 |

信息产业信息安全测评中心 |

2 |

2 |

北京山石网科信息技术有限公司 |

1 |

1 |

内蒙古洞明科技有限公司 |

1 |

1 |

软通动力信息技术(集团)股份有限公司 |

1 |

1 |

河南省鼎信信息安全等级测评有限公司 |

1 |

1 |

郑州埃文科技 |

1 |

1 |

深圳市智安网络有限公司 |

1 |

1 |

北京珞安科技有限责任公司 |

1 |

1 |

南方电网数字电网集团信息通信科技有限公司 |

1 |

1 |

CNCERT河北分中心 |

6 |

6 |

CNCERT广西分中心 |

6 |

6 |

CNCERT贵州分中心 |

2 |

2 |

CNCERT陕西分中心 |

1 |

1 |

个人 |

2011 |

2011 |

报送总计 |

29295 |

27201 |

本周漏洞按类型和厂商统计

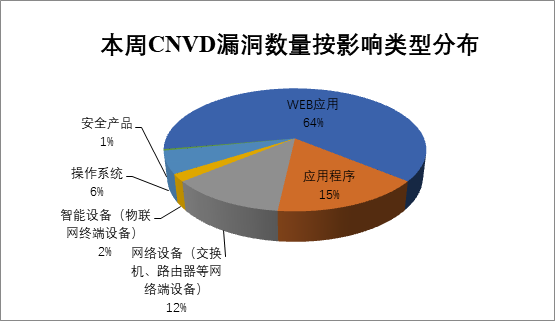

本周,CNVD收录了254个漏洞。WEB应用162个,应用程序40个,网络设备(交换机、路由器等网络端设备)31个,操作系统15个,智能设备(物联网终端设备)5个,安全产品1个。

表2 漏洞按影响类型统计表

漏洞影响对象类型 |

漏洞数量 |

WEB应用 |

162 |

应用程序 |

40 |

网络设备(交换机、路由器等网络端设备) |

31 |

操作系统 |

15 |

智能设备(物联网终端设备) |

5 |

安全产品 |

1 |

图2 本周漏洞按影响类型分布

CNVD整理和发布的漏洞涉及Google、Adobe、Rockwell Automation等多家厂商的产品,部分漏洞数量按厂商统计如表3所示。

表3 漏洞产品涉及厂商分布统计表

序号 |

厂商(产品) |

漏洞数量 |

所占比例 |

1 |

Google |

14 |

5% |

2 |

Adobe |

10 |

4% |

3 |

Rockwell Automation |

9 |

4% |

4 |

Microsoft |

8 |

3% |

5 |

新华三技术有限公司 |

6 |

2% |

6 |

深圳市必联电子有限公司 |

5 |

2% |

7 |

北京网康科技有限公司 |

4 |

2% |

8 |

Laundry Booking Management System |

4 |

2% |

9 |

Tenda |

4 |

2% |

10 |

其他 |

190 |

74% |

本周行业漏洞收录情况

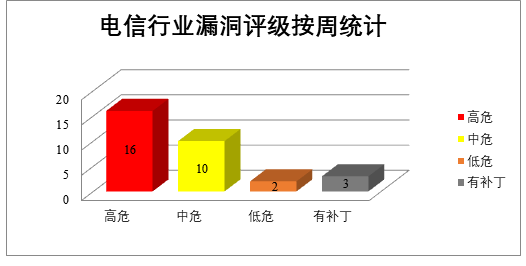

本周,CNVD收录了28个电信行业漏洞,12个移动互联网行业漏洞,10个工控行业漏洞(如下图所示)。其中,“Hitron Technologies CODA-5310远程命令执行漏洞、Rockwell Automation ArmorStart ST跨站脚本漏洞(CNVD-2023-44294)”等漏洞的综合评级为“高危”。相关厂商已经发布了漏洞的修补程序,请参照CNVD相关行业漏洞库链接。

电信行业漏洞链接:http://telecom.cnvd.org.cn/

移动互联网行业漏洞链接:http://mi.cnvd.org.cn/

工控系统行业漏洞链接:http://ics.cnvd.org.cn/

图3 电信行业漏洞统计

图4 移动互联网行业漏洞统计

图5 工控系统行业漏洞统计

本周重要漏洞安全告警

本周,CNVD整理和发布以下重要安全漏洞信息。

1、Microsoft产品安全漏洞

Microsoft Windows DNS是美国微软(Microsoft)公司的一个域名解析服务。域名系统(DNS)是包含TCP / IP的行业标准协议套件之一,并且DNS客户端和DNS服务器共同为计算机和用户提供计算机名称到IP地址的映射名称解析服务。本周,上述产品被披露存在多个漏洞,攻击者可利用漏洞导致信息泄露,远程代码执行。

CNVD收录的相关漏洞包括:Microsoft Windows DNS远程代码执行漏洞(CNVD-2023-44299、CNVD-2023-44297、CNVD-2023-44298、CNVD-2023-44303、CNVD-2023-44302、CNVD-2023-44300、CNVD-2023-44304)、Microsoft Windows DNS信息泄露漏洞。其中,除“Microsoft Windows DNS信息泄露漏洞”外,其余漏洞的综合评级为“高危”。目前,厂商已经发布了上述漏洞的修补程序。CNVD提醒用户及时下载补丁更新,避免引发漏洞相关的网络安全事件。

参考链接:

https://www.cnvd.org.cn/flaw/show/CNVD-2023-44299

https://www.cnvd.org.cn/flaw/show/CNVD-2023-44298

https://www.cnvd.org.cn/flaw/show/CNVD-2023-44297

https://www.cnvd.org.cn/flaw/show/CNVD-2023-44303

https://www.cnvd.org.cn/flaw/show/CNVD-2023-44302

https://www.cnvd.org.cn/flaw/show/CNVD-2023-44301

https://www.cnvd.org.cn/flaw/show/CNVD-2023-44300

https://www.cnvd.org.cn/flaw/show/CNVD-2023-44304

2、Google产品安全漏洞

Google Chrome是美国谷歌(Google)公司的一款Web浏览器。Google Android是一套以Linux为基础的开源操作系统。Google TensorFlow是一套用于机器学习的端到端开源平台。本周,上述产品被披露存在多个漏洞,攻击者可利用漏洞通过精心制作的HTML页面潜在地利用堆损坏,导致内存损坏,执行任意代码或造成拒绝服务等。

CNVD收录的相关漏洞包括:Google Chrome Navigation内存错误引用漏洞、Google Android资源管理错误漏洞(CNVD-2023-43880)、Google Android输入验证错误漏洞(CNVD-2023-43879)、Google Chrome类型混淆漏洞(CNVD-2023-43877)、Google Chrome缓冲区溢出漏洞(CNVD-2023-43887、CNVD-2023-43886、CNVD-2023-43885)、Google TensorFlow缓冲区溢出漏洞(CNVD-2023-43888)。其中,除“Google Android资源管理错误漏洞(CNVD-2023-43880)、Google Android输入验证错误漏洞(CNVD-2023-43879)”外,其余漏洞的综合评级为“高危”。目前,厂商已经发布了上述漏洞的修补程序。CNVD提醒用户及时下载补丁更新,避免引发漏洞相关的网络安全事件。

参考链接:

https://www.cnvd.org.cn/flaw/show/CNVD-2023-43876

https://www.cnvd.org.cn/flaw/show/CNVD-2023-43880

https://www.cnvd.org.cn/flaw/show/CNVD-2023-43879

https://www.cnvd.org.cn/flaw/show/CNVD-2023-43877

https://www.cnvd.org.cn/flaw/show/CNVD-2023-43887

https://www.cnvd.org.cn/flaw/show/CNVD-2023-43886

https://www.cnvd.org.cn/flaw/show/CNVD-2023-43885

https://www.cnvd.org.cn/flaw/show/CNVD-2023-43888

3、Adobe产品安全漏洞

Adobe Substance 3D Stager是美国奥多比(Adobe)公司的一个虚拟3D工作室。本周,上述产品被披露存在多个漏洞,攻击者可利用漏洞在当前用户的上下文中执行代码。

CNVD收录的相关漏洞包括:Adobe Substance 3D Stager堆缓冲区溢出漏洞(CNVD-2023-43891、CNVD-2023-43895)、Adobe Substance 3D Stager越界写入漏洞(CNVD-2023-43897、CNVD-2023-43893)、Adobe Substance 3D Stager内存错误引用漏洞、Adobe Substance 3D Stager越界读取漏洞(CNVD-2023-43894、CNVD-2023-43899、CNVD-2023-43890)。上述漏洞的综合评级为“高危”。目前,厂商已经发布了上述漏洞的修补程序。CNVD提醒用户及时下载补丁更新,避免引发漏洞相关的网络安全事件。

参考链接:

https://www.cnvd.org.cn/flaw/show/CNVD-2023-43891

https://www.cnvd.org.cn/flaw/show/CNVD-2023-43890

https://www.cnvd.org.cn/flaw/show/CNVD-2023-43893

https://www.cnvd.org.cn/flaw/show/CNVD-2023-43892

https://www.cnvd.org.cn/flaw/show/CNVD-2023-43895

https://www.cnvd.org.cn/flaw/show/CNVD-2023-43894

https://www.cnvd.org.cn/flaw/show/CNVD-2023-43897

https://www.cnvd.org.cn/flaw/show/CNVD-2023-43899

4、Rockwell Automation产品安全漏洞

Rockwell Automation ArmorStart ST是美国罗克韦尔(Rockwell Automation)公司的一种用于机旁控制架构的简单而经济实用的解决方案。本周,上述产品被披露存在跨站脚本漏洞,攻击者可利用漏洞注入恶意脚本或HTML代码,当恶意数据被查看时,可获取敏感信息或劫持用户会话,查看和修改敏感数据或使网页不可用等。

CNVD收录的相关漏洞包括:Rockwell Automation ArmorStart ST跨站脚本漏洞(CNVD-2023-44289、CNVD-2023-44288、CNVD-2023-44293、CNVD-2023-44292、CNVD-2023-44291、CNVD-2023-44290、CNVD-2023-44296、CNVD-2023-44295)。其中,“Rockwell Automation ArmorStart ST跨站脚本漏洞(CNVD-2023-44292、CNVD-2023-44296)”的综合评级为“高危”。目前,厂商已经发布了上述漏洞的修补程序。CNVD提醒用户及时下载补丁更新,避免引发漏洞相关的网络安全事件。

参考链接:

https://www.cnvd.org.cn/flaw/show/CNVD-2023-44289

https://www.cnvd.org.cn/flaw/show/CNVD-2023-44288

https://www.cnvd.org.cn/flaw/show/CNVD-2023-44293

https://www.cnvd.org.cn/flaw/show/CNVD-2023-44292

https://www.cnvd.org.cn/flaw/show/CNVD-2023-44291

https://www.cnvd.org.cn/flaw/show/CNVD-2023-44290

https://www.cnvd.org.cn/flaw/show/CNVD-2023-44296

https://www.cnvd.org.cn/flaw/show/CNVD-2023-44295

5、ASUS RT-AC86U缓冲区溢出漏洞

ASUS RT-AC86U是中国华硕(ASUS)公司的一款双频Wi-Fi路由器。本周,ASUS RT-AC86U被披露存在缓冲区溢出漏洞。攻击者可利用该漏洞执行任意系统命令、中断系统或终止服务。目前,厂商尚未发布上述漏洞的修补程序。CNVD提醒广大用户随时关注厂商主页,以获取最新版本。

参考链接:https://www.cnvd.org.cn/flaw/show/CNVD-2023-45450

更多高危漏洞如表4所示,详细信息可根据CNVD编号,在CNVD官网进行查询。参考链接:https://www.cnvd.org.cn/flaw/list

表4 部分重要高危漏洞列表

CNVD编号 |

漏洞名称 |

综合评级 |

修复方式 |

CNVD-2023-43877 |

Google Chrome类型混淆漏洞(CNVD-2023-43877) |

高 |

厂商已发布了漏洞修复程序,请及时关注更新: https://chromereleases.googleblog.com/2023/05/stable-channel-update-for-desktop_16.html |

CNVD-2023-43885 |

Google Chrome缓冲区溢出漏洞(CNVD-2023-43885) |

高 |

厂商已发布了漏洞修复程序,请及时关注更新: https://chromereleases.googleblog.com/2023/04/stable-channel-update-for-desktop_18.html |

CNVD-2023-43888 |

Google TensorFlow缓冲区溢出漏洞(CNVD-2023-43888) |

高 |

厂商已发布了漏洞修复程序,请及时关注更新: https://github.com/tensorflow/tensorflow/security/advisories/GHSA-6hg6-5c2q-7rcr |

CNVD-2023-43890 |

Adobe Substance 3D Stager越界读取漏洞 |

高 |

厂商已发布了漏洞修复程序,请及时关注更新: https://helpx.adobe.com/security/products/substance3d_stager/apsb23-22.html |

CNVD-2023-43896 |

Adobe Substance 3D Stager不当输入验证漏洞 |

高 |

厂商已发布了漏洞修复程序,请及时关注更新: https://helpx.adobe.com/security/products/substance3d_stager/apsb23-22.html |

CNVD-2023-43898 |

Adobe Substance 3D Stager不当输入验证漏洞(CNVD-2023-43898) |

高 |

厂商已发布了漏洞修复程序,请及时关注更新: https://helpx.adobe.com/security/products/substance3d_stager/apsb23-22.html |

CNVD-2023-44292 |

Rockwell Automation ArmorStart ST跨站脚本漏洞(CNVD-2023-44292) |

高 |

厂商已发布了漏洞修复程序,请及时关注更新: https://rockwellautomation.custhelp.com/app/answers/answer_view/a_id/1139438 |

CNVD-2023-44297 |

Microsoft Windows DNS远程代码执行漏洞 |

高 |

厂商已发布了漏洞修复程序,请及时关注更新: https://msrc.microsoft.com/update-guide/vulnerability/CVE-2023-28308 |

CNVD-2023-45001 |

Nacos Jraft Hessian反序列漏洞 |

高 |

用户可参考如下供应商提供的安全公告获得补丁信息: https://github.com/alibaba/nacos/releases/tag/1.4.6 https://github.com/alibaba/nacos/releases/tag/2.2.3 |

CNVD-2023-45451 |

Hitron Technologies CODA-5310远程命令执行漏洞 |

高 |

厂商已发布了漏洞修复程序,请及时关注更新: https://www.hitrontech.com/zh-tw/products/coda-5310-cable-gateway/ |

小结:本周,Microsoft产品被披露存在多个漏洞,攻击者可利用漏洞导致信息泄露,远程代码执行。此外,Google、Adobe、Rockwell Automation等多款产品被披露存在多个漏洞,攻击者可利用漏洞在当前用户的上下文中执行代码,导致内存损坏或造成拒绝服务等。另外,ASUS RT-AC86U被披露存在缓冲区溢出漏洞。攻击者可利用该漏洞执行任意系统命令、中断系统或终止服务。建议相关用户随时关注上述厂商主页,及时获取修复补丁或解决方案。